Das Cyber Security Business – Behauptungen auf der Grundlage von Schätzungen

Dieser Artikel ist ohne technisches Brimborium verfasst, um die Thematik auch für nicht IT-affine Personen zugänglich zu machen.

Wie hat es einst John McAfee selber gesagt?

«Vom Moment an, als sie mich gedrängt haben, basierend auf den neuen Bestimmungen für amerikanische Software-Firmen, Backdoors einzupflanzen, habe ich meine Firma operativ verlassen, weil ich das nicht mit meinem Gewissen vereinbaren konnte.»

Dass sich viele Hersteller von Malware-, Antivirus- oder ganzen TTA/ERD-Lösungen nicht nur mit Nachrichtendiensten austauschen, sondern neben einer Kooperation von diesen auch finanzielle Mittel bereitgestellt kriegen, ist ein offenes Geheimnis.

Im amerikanischen Kontext ist dies schon lange etabliert, da die amerikanische Gesetzgebung von Software-Anbietern jeglicher Art verlangt, Backdoors einzubauen. Das gilt auch, wenn Server Standort Schweiz ist, weil das ist den Amis so ziemlich egal. Dass dies im europäischen Kontext eher mit einem personellen Verhältnis oder Geld geregelt wird, ist weniger bekannt. Ebenso die Tatsache, dass diese Art von Einmischung auch Internet Service Provider oder Fin-Techs treffen kann.

In Yerevan, Armenien, wo mittlerweile ein Eldorado für Software-Programmierungen entstanden ist, haben sich mehrheitlich auch amerikanische und deutsche Dienste in Unternehmen eingenistet, welche Lösungen für bekannte Anbieter auf dem europäischen Markt programmieren. Hier passieren die Dinge fernab vom eigentlichen Headquarter des Anbieters. Ob wissentlich oder unwissentlich, spielt dabei gar keine grosse Rolle.

Obwohl Armenien als ehemaliger Sowjetstaat durchaus eine Nähe zu Russland hat, wenn auch politisch bedingt unter der aktuellen Führung schwindend durch den Einfluss der USA, zählt das Land obendrein heute – Stand November 2024 – über 3300 NGOs, sprich pro 300 Bürger eine NGO, die auf verschiedensten Ebenen, bis zu Kultur- und Medienschaffenden, enormen Einfluss ausüben. Während die Russen mit drei NGOs präsent sind, mehrheitlich als Sponsoren im Kultur und Ausbildungssektor, agieren die 88 Prozent der US-dominierten NGOs meistens mit Geld-Vergaben, gebunden an zu erfüllende Auflagen. Auch jener grosse Rest, welcher die deutschen Steuergelder in Yerevan verprasst (ca. 2 Milliarden Euro), verteilt auf «die Interessen der Firma». Ein wichtiger Aspekt der deutschen Firma hier ist neben der Implementierung der SDGs auch die Implementierung des deutschen Rechts.

Natürlich hat auch George Soros seine Stiftungen hier. Neben der Open Society unterhält er noch 13 weitere NGOs. Es ist also ein spannendes Umfeld. Aber irgendwann hat man es gesehen und fokussiert sich auf das Leben und das Arbeiten.

Zurück zur Cyber-Security: Im globalen Kontext – da ist die Schweiz keine Ausnahme – werden Hacker oder Sniffing-Attacken heute meist Russen, Chinesen oder Iranern zugeschrieben, zumindest das, was man aus den Medien als Otto-Normalbürger vernimmt. Auch solche Angriffe, die über Server in der Schweiz oder Europa als Relay stattfinden, und vor allem Richtung mittleren Osten gehen, werden primär, oft im Kleingedruckten, wie folgt den Protagonisten zugewiesen: «Source origin based on estimates» oder «likely to medium russian origin», was nichts anders heisst, als dass es Indizien sind. Oft basierend auf rudimentären eigenen Nachforschungen, welche als Schlussfolgerungen der Herkunft veröffentlicht werden. Und dann heisst es: Der Russe war's! Oder die Chinesen waren's!

Dabei können viele westliche Analysten nicht mal zwischen russischen und ukrainischen Wörtern unterscheiden, wenn sie in den Tiefen des Webs ein paar Anhaltspunkte finden. Natürlich sind heute gut 83 – 87 % aller Hacker-Angriffe staatlicher Natur. Ein kleiner Teil geht auf ethische Hacking-Gruppen zurück und der Rest ist tatsächlich krimineller Natur.

Was jedoch absolut nicht stattfindet, ist ein Austausch zwischen den Staaten selbst. Man will sich wohl keine Blösse geben. Ein Schweizer NDB würde nie in Russland nachfragen, zu einer bestimmten Gruppe oder sogenannten Hacktivisten, nicht mal auf diplomatischer Ebene. Beispiel TAG110: Die Gruppe wird oft den Russen zugeschrieben, obwohl man sehr viele ukrainische Informationen dazu findet. Fragt man also mal bei den Russen über TAG110 nach, bekommt man die Antwort: «Klar kennen wir die: Sollen wir dir in Nordkorea den Kontakt vermitteln? Die haben auch ein paar gut bezahlte ukrainische Stürmer dabei, aber dahin ist die Stimmung derzeit schlecht.»

Wenn ich Threat Reports, PoC oder Leaked-Data-Berichte lese, fokussiere ich primär darauf, wie es aufgebaut und orchestriert ist. Und oftmals kommt bei mir die Frage auf:

Würden die Russen wirklich den Iran cybermässig angreifen, wo exzellente Beziehungen im bilateralen Kontext herrschen? Und das über Schweizer Relay- Server? Wohl kaum. Und seit StuxNet wissen wir ja auch, das eher US-amerikanische und israelische Interessen Überhand nehmen, potentiell aufstrebende Volkswirtschaften klein zu halten, bis man sie selber ernten gehen kann. Natürlich sind die Chinesen und Koreaner (Süd wie Nord) ebenso keine Heiligen. Es gehört mittlerweile zu jedem Staat, eine adäquate Hacker-Truppe am Laufen zu halten.

Es nicht zu tun, wäre im heutigen Kontext der Informationsbeschaffung schlicht fahrlässig. Auch hier hinkt die Schweiz hinterher. Zwar rekrutiert Arma-Suisse an Vorträgen in der «Suurstoffi» im Rahmen der HSLU Vortragsreihe gerne mal Leute, aber meines Wissens hat der NDB – das ist dort, wo man die CyberSecurity Truppe derzeit angesiedelt hat – die notwendigen Ressourcen dazu gar nicht, die er aber durchaus benötigen würde.

Private Ressourcen ...

Werfen wir doch mal einen Blick auf die sechs privat finanzierten Cyber Security Threat Detection Centers, welche mindestens an einen Cyber Security Lösungsanbieter gebunden sind, und deren Ressourcen:

• 160 bis 220 Personen

ein Mix aus Cybersecurity-Spezialisten, Programmierern, Senior Network Engineers, System Engineers, Analysten und Kryptografen, die global verteilt mindestens 15'000 Honeypots unterschiedlicher Schwierigkeitsgrade betreiben, aber auch sämtliche CVEs und PoC auseinander nehmen, und dann ihre Lösungen mit den entsprechenden Prüfmechanismen ausstatten. Manchmal ein Katz- und Mausspiel.

Und mehr als sechs private Threat Detection Centers gibt es nicht auf der Welt. Die restlichen Akteure sind staatlicher Natur.

... vs. staatliche Ressourcen

Bei den staatlichen Akteuren sehen diese Zahlen ganz anders aus. Eine immer grössere Rolle spielen in der heutigen Zeit auch Blogger für Desinformation und Propaganda. Einige Staaten wie die USA, China und Israel betreiben eigene Divisions nach Skill-Sets und Aufgabenbereich. Hier mal mit ein paar Zahlen, geschätzt aus Informationen von westlichen Veröffentlichungen über die letzten Jahre, für China:

• Elite Hackers: ca. 1200 Personen

• Sniffing & Penetration: 2500 Personen

• Analytics: 7000 Personen

Die arbeiten tatsächlich in staatlich kontrollierten Fabriken, aber dezentralisiert.

Für ein Land mit 1,7 Milliarden Bürgerinnen und Bürgern hält sich der Ressourcen- Aufwand im Rahmen. Israel kommt in etwa auf die selben Ressourcen. Bei den Amerikanern mit der Verschmelzung verschiedenster Departemente, NSA und Schwesterfirma BND dürfte die Zahl um ein Vielfaches höher liegen. Zudem ist die Strukur viel fragmentierter aufgeteilt zwischen CIA, NSA und US-Militär, DOD und Homeland Security. Bei den Amerikanern kommt hinzu, dass sie direkt in den Tech- Konzernen sitzen, genauso die Israelis.

Eine bekannte israelische Truppe ist die UNIT 8200, ausgelegt als staatliche geheime Cyberwarfare. Und die ist im Vergleich zu anderen staatlichen Truppen enorm aktiv, auch im globalen Online-Propaganda-Kontext. Sie schleust sich gerne auch in sogenannte Trusted Flaggers/Fakten-Checker in den sozialen Medien ein, aber natürlich liegt der Schwerpunkt in der Informationsbeschaffung, welche über die reine Onlinewelt hinaus geht. Die Nummer hat nicht nur symbolischen numerologischen Charakter, sie widerspiegelt auch deren Truppenstärke.

Gezielte Behauptungen und Schuldzuweisungen

Bis heute finde ich es persönlich sehr lustig, dass man Kaspersky und Huawei des Einbaus von Backdoors bezichtigt hat, und heute in Plenarsälen oder Vorträgen immer noch daran festhält, obwohl es nie bewiesen wurde. Im Gegenteil, beide Firmen hatten nie das Interesse, mit dem Feuer zu spielen, nicht nur aus Reputationsgründen, sondern auch aus ideologischen und marktwirtschaftlichen Gründen.

Fakt ist, dass Huawei sich bei den 4G Komponenten und Nodes geweigert hat, gemäss dem amerikanischen Wunsch, Backdoors für (L)I ausgeschrieben (Legal) Interception einzubauen, mit der Begründung, dass diese, einmal in den falschen Händen, ein Netz auch lahmlegen könne.

Kommt so was raus, ist man als Anbieter weg vom Markt. So wie die Krypto AG aus der Schweiz (Anmerkung: Der Bundesrat wusste es bereits 2017, öffentlich wurde es kurz bevor der Menschheit die Krone aufgesetzt wurde, im Dezember 2019 und war dann auch schnell wieder vom medialen Radar verschwunden).

Aber auch eine Beschuldigung reicht, um Marktanteile abzujagen, EU-Verordnungen zu forcieren, dass dieser oder jener Anbieter nicht mehr eingesetzt werden darf. Oder einem aufstrebenden Anbieter den Wind aus den Segeln zu nehmen, weil er wirklich gut darin ist, was er auf den Markt wirft (ZDF Boehmernann/BSI/Protelion/Fäser – vor Gericht mit Schadensersatz-Klage hat das ZDF in den Anschuldigungen

verloren).

Was wiederum aufzeigt, es geht nicht um rational technische Gegebenheiten oder echte überprüfbare Vorfälle, sondern rein um ideologische wie auch geopolitische Entscheidungen und obendrein, was die Herren jenseits vom Atlantik zu sagen haben. Danach tanzt ganz Europa, leider, muss man dazu sagen.

Man kann es zusammenfassend auch einen Informationskrieg nennen. Angeführt vom amerikanischen und israelischen Staat. Auch die Briten, bislang unerwähnt hier, sind nicht grün hinter den Ohren.

Der immerböse Russe

Interessanterweise haben alle Internet-Anbieter in Russland seit September 2024 nicht nur die VPNs aller klassischen EU- und US-Anbieter blockiert, auch die heimischen, nein sämtliche Mobile Operator sind in der Lage, Shadow-Socks on the fly auf LTE Funk-Antennen zu erkennen und zu verwerfen. Dadurch wird es einerseits für andere Akteure, die Ressourcen in Russland bezahlen, schwieriger (unmöglich nicht, aber mit grösserem Aufwand), aus Russland heraus zu agieren, anderseits auch in Russland stehende Server massiv für Sniffing und Attacken überhaupt zu benutzen.

Natürlich liest man in westlichen Medien kaum etwas darüber, aber das wiederum ist ja nicht verwunderlich. Es würde schlichtweg nicht ins Narrativ passen.

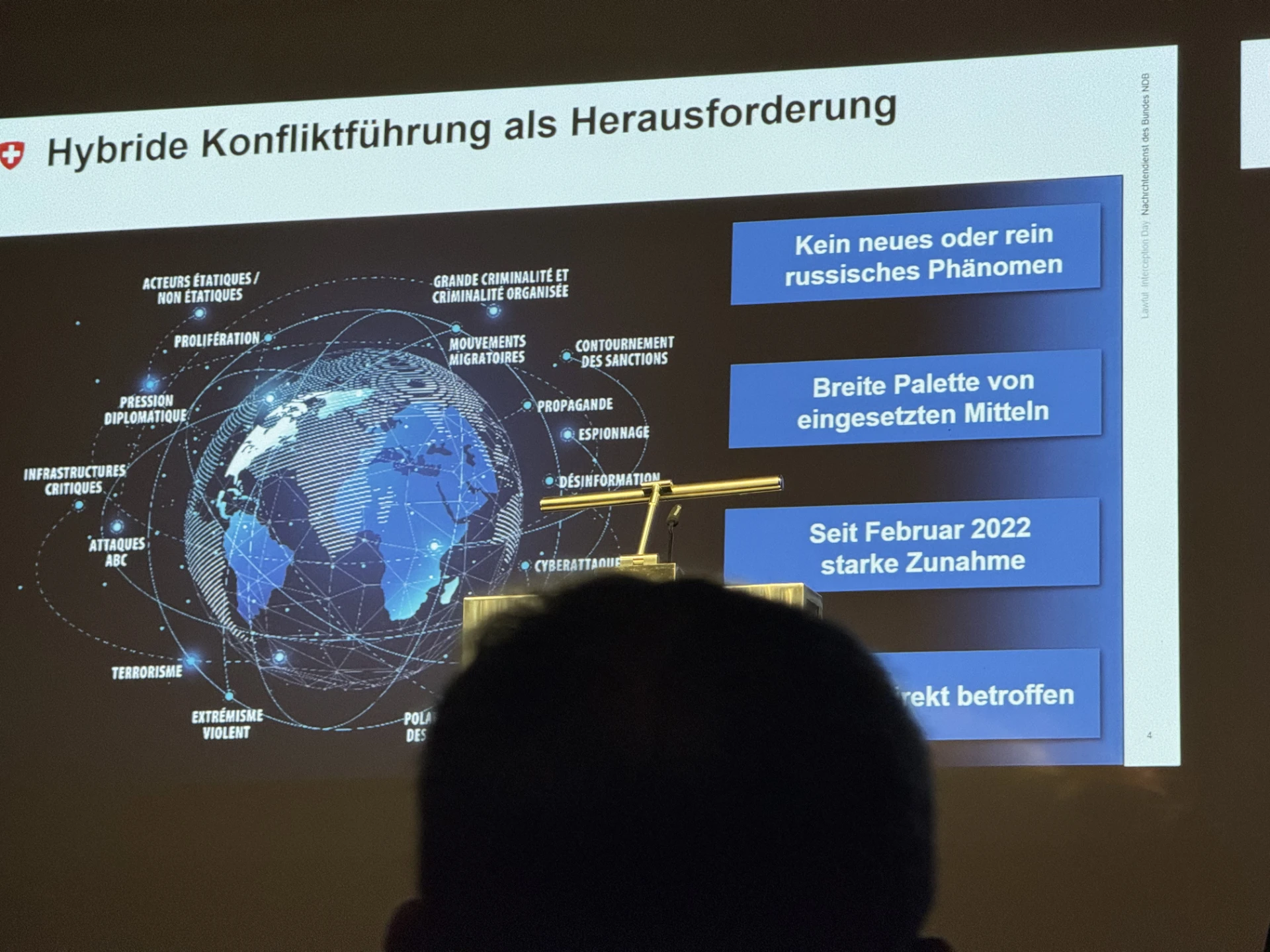

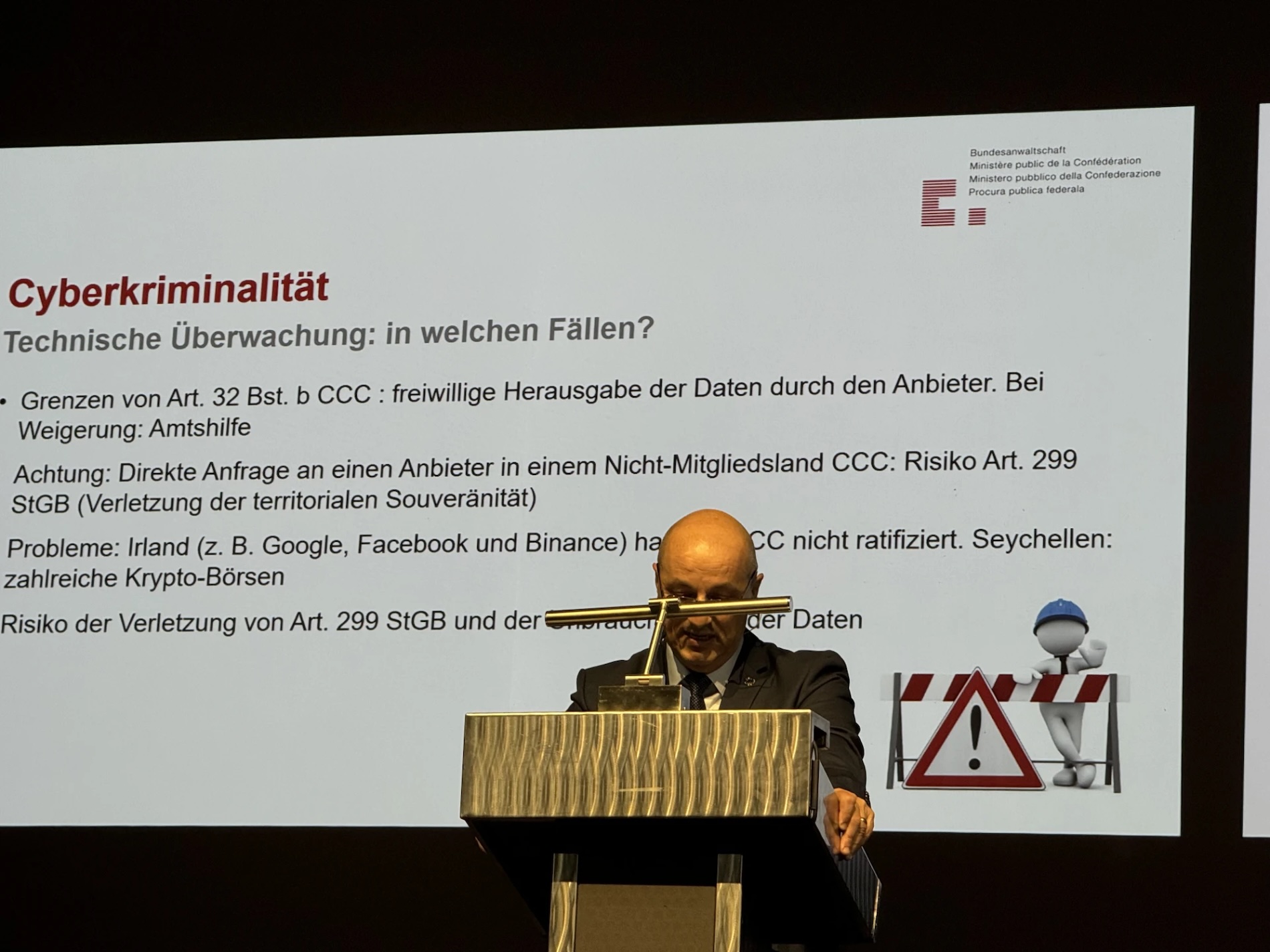

Als ich vor ein paar Tagen auf einer Konferenz des ÜPF (Legal Interception 2024) war, welche durchaus interessant war, wurden vom NDB die russischen Cyberangriffe als eine der grössten Gefahren für die Schweiz und Europa dargestellt. Ein paar Folien später stand dann aber etwas anderes geschrieben, wobei da ging es um die Hybride Konfliktführung. Als ein Teilnehmer am Schluss der Präsentation die Frage stellte, ob sich aufgrund der geopolitischen Spannungen, Ukraine-Krieg und so weiter, das Gleichgewicht der Hackergruppen seit 2022, insbesondere die geografische Zuordnung solcher Angreifer verändert hätten, zum Beispiel, ob jene aus Russland signifikant zugenommen hätten, musste der stv. Leiter des NDB verneinen. Diese seien auf dem selben Niveau wie in den Vorjahren und stünden mehr oder weniger im Gleichgewicht. Kurzum, er hat der von ihm präsentierten Folie innerhalb weniger Minuten selbst widersprochen. Der Mann hat aber auch keinen einfachen Job, muss man dazu vielleicht ergänzen.

Als russisch getarnt

Die Quintessenz bei Malware ist die, dass wenn man diese mal identifiziert und teilweise auch entschlüsselt hat, um den Code zu studieren, und dann mal auch was Russisches in den Comments im Code entdeckt, dies dann einem nativen Russen zeigt, er nicht selten sagen muss: «Schaut nach maschineller Übersetzung aus.» Oder: «Das ist Ukrainisch. Ich weiss, was er sagen will, wir würden uns aber anders ausdrücken. Das hat kein Russe geschrieben.»

Es ist Teil des Spiels, Spuren zu legen, damit jemand anderes verdächtigt wird als der Urheber selber. Und eines der ältesten Grundprinzipien, welches ein Nachrichtendienstler zu beherrschen hat.

Heilige gibt es in dieser Branche kaum, egal ob sie aus der Schweiz, Deutschland, Ukraine, Russland, China oder Israel heraus agieren. Alles andere ist Schönfärberei, nach dem Motto: Passt grad wunderbar ins Narrativ. Denn die Hacker-Aktivitäten aus Kasachstan, Usbekistan und Aserbaidschan, liegen weit über jenen der russischen Föderation. Das sehen wir selber an unserer eigenen Honeypots-Infrastruktur.

Hotspot Kaukasus

Auch das «arme» Armenien mischt ganz vorne mit. Nicht umsonst hat Apple wie auch Google restriktive Filter-Massnahmen gegen Verkehr aus Armenien eingeführt, Apple ging sogar einen Schritt weiter für ihre Nachrichten App, die früher iMessage hiess:

Nimmt man eine armenische SIM-Karte aus dem iPhone, wird dessen Nachrichten und Facetime sofort nutzlos. Wegen Spoofing. Macht man dies mit einer Schweizer SIM-Karte, hat man drei Wochen Zeit, die SIM-Karte als Überprüfung wieder einzulegen, und kann die Apps weiterhin mit dem registrierten Identifyer nutzen. Das hat natürlich seinen Hintergrund.

In Armenien kommt eine weitere Besonderheit dazu: Seit der militärischen Spezial-Operation Russlands, sind viele sogenannte Lifestyle- oder Tech-Blogger aus Russland geflohen und sitzen tagtäglich mit Ihren D-Link oder Peplink SDWAN LTE Geräten nicht nur verstreut in den Cafes und Restaurants in Yerevan.

Sehr viele von ihnen gönnen sich einen netten Lifestyle rund um den Sewan Lake, wo sie tagsüber Surfen oder Segeln gehen, und am Abend, im Camping-Bistro, zur Tat schreiten. Wie wir bei unserem Familienurlaub ebendort feststellen konnten.

Sofern man es wirklich möchte, kann man diese etwas über 5000 Lifestyle- orientierten Protagonisten LKW um LKW reihenweise einsammeln. Ein beliebter Ort am Sewan Lake ist das rechte Seeufer Richtung Aserbaidschan. Die Orte dort sind auch dann voll, wenn die Schulen und die Universäten in Armenien wieder öffnen.

Gegen den Winter verziehen sie sich in die Skigebiete rund um Tzakhador. Die Damen in diesen Gruppen, die oft am Headset sitzen, gönnen sich bereits ab 15 Uhr eine guten teuren Tropfen Weissen oder Prosecco. Das muss man erstmal verdienen. Natürlich gibt es auch viele Ukrainer, die von Yerevan aus arbeiten. Man erkennt Sie an ihren Tattoos am Oberarm oder an ihren Waden. Einen tätowierten Bandera zu sehen, ist wesentlich leichter als einen Van Gogh im Museum ausfindig zu machen.

Aber wenn man mit den Verantwortlichen hier spricht, welche die eigene Sicherheit ebenso wenig im Griff haben, bekommt man die Antwort: Man habe anderes zu tun. Das ist wie bei der Hydra. Schlägst du einen Kopf ab, wachsen zwei neue. Was nichts anderes heisst, es ist professionell organisiert. Sehr professionell. Ein Herr am Sevan Lake, er war Product Manager für ein armenisches Startup, erzählte mir am Vorabend mit Stolz, das er mit dem Gesindel da drüben nix am Hut habe. Er mache was anderes, ob ich es mal sehen möchte. Klar - will ich.

«Schau, ich mach was mit SaaS, ich designe hier gerade ein kleines SaaS Frontend und kleines ERP für Auto-Garagen. Zuerst für den amerikanischen Markt. Wie lange bist du schon hier?» – Schon ein Weilchen, wieso? Kannst du dir vorstellen, was die Amerikaner mit den Armeniern im Auto-Bereich gemeinsam habe?

Klar, konnte ich das: «Jedes zweite Auto hier hat eine kaputte Frontscheibe, auch wenn es ein Porsche Cayenne ist, er bringt es nicht in Ordnung.» – «Ja genau, und in Europa habt ihr Car Glass, so ein schnell Reparatur-Service für Frontscheiben.» – «Ja, haben wir, weil du es gesetzlich rasch in Ordnung bringen musst», ergänzte ich dann. Er fuhr fort: «Schau, mein Bruder lebt und arbeitet in den USA. Er ist SysAdmin bei einem der grösseren Versicherer. Und er hat die Daten aller Auto-Garagen besorgt, die dort versichert sind, von den kleinen bis mittleren und die ganz grossen Auto- Garagen, und wir wissen alles über die. Wir machen denen ein gezieltes SaaS- Angebot, ausgelegt für die kleinen bis mittleren Auto-Garagen.

Das wird preislich unterschiedlich struktiert, je nach deren Umsatzgrösse und Mitarbeiter-Anzahl für schnellere Rückabwicklung mit den Versicherern. In der Branche ist es wie im Banking, Open API Standards. Zudem können die dann bei uns auch noch extra Dienste ähnlich wie eine Wix-Webseite und professionelle Funktionen zur Termin Buchung sowie eben ein kleines Mini ERP spezifisch für Auto-Garagen haben. Und die meisten werden das brauchen. Damit binden wir Sie an uns. Und wissen alles über sie. Du bist Schweizer, ja? Bei Euch gibt's einen Anbieter, Bexio, der gehört ja auch den Versicherern, die wissen somit auch alles über deren Firmenkunden, verbuchter Umsatz, deren Lieferanten, Lagerware und so weiter.

Das 'Bescheissen' von Versicherungen in der Zeit von BigData ist somit schwieriger geworden. Aber im Prinzip machen wir nun in den USA sowas. Und später adaptieren wir es hier für Armenien, weil die Lieferanten Daten und Preise und Rabatt staffeln, kriegen wir ja auch mit: Cool nicht?

Der eine 'Bruder' macht eine Versicherung auf, der andere 'Bruder' macht eine Import/Export-Firma auf und wir kriegen dann die Garagen auch hier als Kunden und machen auf der ganzen Wertschöpfungskette gut Business. Und irgendwann wird es auch hier zur Pflicht, dass man kaputte Frontscheiben reparieren muss. Dann sind wir ready und kassieren ab. Bis da andere nachziehen können, haben wir mindestens 18 Monate Vorsprung, wenn nicht zwei Jahre.

Ich nickte: «Das wird ein gutes Business.» Er grinste und fuhr fort: «Ich bin nur ein wenig beteiligt aber gut gut gehalten mit 6000 Dollar im Monat. Die lokale armenische Firma hat Investoren. Auch aus Europa. Die Kosten entstehen ja hier und nicht in den USA. Vielleicht bleiben wir in Kontakt und machen mal was in der Schweiz?» – «Klar doch. Aber sag mal. Kein schlechtes Gewissen mit den Daten von deinem Bruder?» «C'mon my dear – that's business as usual!»

«Schau, das ist mein Design Flow für die Datenbank, für Neuanmeldungen von Garagen.» Er zeigte mir das im Detail, wir zoomten rein und raus. «Vielleicht da noch ein Identifier?», fragte ich ihn.

«Na, das mach nicht ich. Ich definiere als Produkt-Manager nur das Minimum. Programmieren müssen es dann die anderen Jungs, die werden wohl wissen, wo sie was zu setzen haben.» Ich konnte es nicht lassen: «Aber schau, dein Tool erlaubt es dir, hier die Zeile zu markieren und es zu setzen und zu defineren.» – «Ja ja. aber das ist nicht mein Job.» Die Antwort spiegelt die armenische Mentalität ein wenig wider.

Es war ein sehr spannender Aufenthalt auf dem Camping. Und mit einigen habe ich tatsächlich Nummern ausgetauscht. Man weiss ja nie … Aber der Urlaub ging zu Ende und wir hatten eine lange Rückreise vor uns. Die Schulen machen montags auf. Und ich war mir sicher, die andere Truppe hat sich schon neue SIM-Karten besorgt.

Auf dem Rückweg von unserem Sommer-Urlaub, waren wir noch kurz einkaufen in einem der vielen Yerevan-City, was mit einem Coop in der Schweiz zu vergleichen ist und einer Oligarchen Familie gehört. Wie es der Zufall so wollte, traf ich dort als ich um die Regale schnellte auf Samuel. Beide waren erstaunt, umarmen sich aber kurz, ein paar Floskeln. «I am glad to see you man, and I am sorry, I know we should go for a coffee or lunch since a long time, but man, I am still busy to find the root of the Pegasus Spyware Attack against our leaders.» Samuel ist quasi der Cybersecurity-Guru von Armenien, wöchentlich im Fernsehen und berichtet über die Gefahren des SMS und Facebook Messenger Phishing, die neusten Maschen um seine Landsleute zu schützen. Aber er war auch sehr beschäftigt, wie er es mit eigenen Worten gesagt hat, gegen die PMC Wagner Truppe und deren Online Propaganda Fabriken zu kämpfen, natürlich im amerikanischen Kontext, schliesslich unterhält sein CyberHub einen guten Draht zur CIA, welche in Yerevan ihr global zweitgrösstes HeadQuarter betreibt. Und wer ein bisschen Ahnung hat, weiss auch, das die russische "Troll-Fabriken" gegen die westlichen Propaganda Maschinen im Verhältnis 1:100 unterlagen, respektive nie darin wirklich gut waren.

Offiziell wird die Pegasus-Infektion des Premier-Minister Pashinjan und seinen sechs engsten Kabinettmitgliedern Aserbaidschan zugeschrieben und so wurde auch darüber berichtet. Es passt ins Narrativ der Berg-Karabach-Geschichten und drückt auf die Tränendrüse.

Natürlich weiss jedermann, das der Einsatz von Pegasus durch die Israelis immer zuerst «bewilligt» werden muss und es sehr unwahrscheinlich ist, das Israel Pegasus an seinen Erzfeind Aserbaidschan lizenziert, der exzellente Beziehungen mit dem Iran unterhält. (Und somit sieht man: Cyber-Security orientiert sich an der Geo- Politik.) Es waren die Amerikaner, die einfach gerne wissen wollen, ob die gesprochenen Investments ins Land auch in ihrem Interesse von der Führungsriege umgesetzt werden. Ganz sicher nicht die Asserbaijanis. Da wir erst vor knapp sechs Wochen darüber zusammen gesprochen hatten, war ich erstaunt, dass er und sein ArmaSec und Cyberhub noch nicht viel weiter gekommen sind. Sein Problem war:

«André, ich weiss du willst nichts mit solchen Sachen zu tun haben, aber wir tappen immer noch im Dunkeln, wo sie sich alle damit identifiziert haben. Es ist eine grosse Herausforderung, die uns immer noch den Kopf zerbricht, und du weisst, es ist fast unmöglich dies mit absoluter Gewissheit zu sagen. Aber die wollen Antworten von uns.»

Nun, ich sagte ihm folgendes. «Schau mein Lieber, wirf einen Blick nach Spanien. Da ist dasselbe passiert. Und die hatten die selben Gemeinsamkeiten wie eure Regierungsmitglieder: All deren Kinder besuchen dieselbe Elite-Universät, auch bei euch, all deren Kinder sind auf der selben Elite-Universität hier in Yerevan, einer amerkikanischen, und eure Herren fahren sie auch dahin und haben deren WLAN- Access gespeichert, nicht wahr?

«Oh shit, man, you could be right, it makes totally sense now for me, but we can't investigate there.»

Ich riet ihm, er solle doch mit dem Nationalen Geheimdienst mal darüber sprechen. Darauf meinte er, das «wird nicht gehen, weil die Regierung mit dem Problem ja gar nicht mal dahin ging, sondern direkt zu uns gekommen ist». Warum, fragte ich ihn? «Na, weil unser Häuptling Nicolai es nicht cool findet, dass der nationale Dienst eher neutral eingestellt ist, und die anti-russische Linie nicht mitträgt. Und das mindert das Vertrauen seitens der Regierung in mögliche Resultate oder Anweisungen.»

Ich konnte mir ein Lachen nicht verkneifen und erwiderte, geh der Schule nach, überprüf alle IT-Mitarbeiter und du kommst zum Ziel. Und wenn du einen Verdacht hast, fragst du deine Kollegen (Amerikaner) um mehr Informationen zu diesen Mitarbeitern. Und wenn du keine Antwort bekommst, weisst du auch, woran du bist.» Er lächelte zurück: «Ja das ist definitiv machbar. Eigentlich will ich es ja gar nicht wissen, aber ich muss ja mein Geld auch verdienen …» «Cya und ich meld mich mal für einen Kaffee, ja?» - «Gerne, mach das.» Obwohl ich wusste, er wird nicht anrufen. Hat er auch nicht. Aber mir ist das auch recht so. Sonst müsste ich irgendwann noch anfangen, ein Beratungshonorar in Rechnung zu stellen, was aufgrund der geopolitischen Situation nicht ideal ist, und ich mir im Januar 2020 damals als klare Zielsetzung definiert habe, dass ich mich nur noch auf KMUs und Enterprise-Kunden fokussiere. Und dass die Zeiten, sich mit den Kaninchenbauten abzugeben, für mich definitiv vorbei sind. Ich würd's nicht missen wollen, es war durchaus interessant, aber es kann, vereinzelt als Rückblende betrachtet, durchaus anstrengend sein.

Es sei angemerkt, das iQcom keine Business-Aktivitäten in Armenien unterhält. Der Autor, Schweizer, ist als Vater von drei Kindern mit einer Armenierin verheiratet und hält sich regelmässig in Armenien und der Schweiz auf.

Übrigens: Mit schlüsselbasierten symmetrischen VPN-Lösungen kommt man aus Russland raus oder rein, auch ohne dass die Gerätschaften vom FSB zertifiziert sind. Man muss einfach die Endpoints sauber tarnen. Zum Beispiel als Netflix IPFS Node. Aber der Aufwand ist dann halt grösser. Aber solange Whatsapp, Telegram noch funktionieren, was mit Facebook und Google nicht mehr der Fall ist, lohnt sich der Aufwand auch nur für Programierer, Medienschaffende und Konsorten.

Die Krux des Vertrauens

Als KMU oder mittelgrosser Betrieb muss man im Thema Cyber-Security vor allem eins: Vertrauen haben und Vertrauen in den Anbieter der Lösung aufbauen. Generell empfiehlt es sich, innerhalb der eigenen Organisation einen Cyber-Security Spezialisten anzustellen, der mindestens fünf Jahre Erfahrung in der Realwirtschaft nach dem Studium vorweisen kann. Und natürlich auch Erfahrung mit Lösungen, welche Policy Management, Live Queries und gegebenenfalls noch Machine Learning beinhalten und er dies auch einzusetzen weiss, sprich auch einige Dinge zusammenhängend automatisieren kann.

Das ganze wird gepaart mit Mitarbeiter-Kommunikation und EULA-Richtlinien und regelmässiger Schulung so alle ein bis zwei Jahre, wo, ohne Angstmacherei, aufgezeigt wird, worauf jeder selber achten kann. Viele Leute haben heute ja Schweissausbrüche, wenn sie eine E-Mail kriegen, welche einen Anhang beinhaltet. Das ist ein schlechtes Zeichen. Natürlich will keiner schuld sein. Aber wenn die Angst grösser ist, weil die Organisation selber nicht für Sicherheit sorgen kann, ist dies nicht nur eine falsche Entwicklung, sondern hemmt die Effizienz aufgrund geschürter Unsicherheit des jeweiligen Angestellten.

Neben einer Firewall, Endpoint-Security ist auch Network Security nicht zu ignorieren, lohnt sich aber aufwandsmässig eher für Ogranisationen mit mehreren Standorten. Und natürlich gibt es diverse Rechenzentren, wo man auch keine Hardware drin haben sollte, nach dem umgekehrten Motto: «Schau, Trau, Wem.»

Ziele und Absichten

Wir haben oben gelernt, dass je nach Jahr, nur knapp 11 bis 14 Prozent der Malware- und Hacking-Attacken auf kriminelle Organisationen – mehrheitlich operierend aus der Ukraine, Balkan-Ländern, der Türkei und ein paar afrikanischer Staaten sowie, sehr stark zunehmend, aus Indien und Pakistan – zurückzuführen sind.

Indien und die Ukraine sind gross im Rennen, gefolgt vom Balkan, den Afrikanern und den Türken. Diese Attacken sind meistens mit Lösegeld-Forderungen verbunden, die für Klein- und mittlere Betriebe nicht selten an der 200’000 € Marke kratzen und entweder in Bitcoin oder Etherium bezahlt werden müssen.

Die Inder suchen sich ihre Opfer vor allem in den USA und Grossbritanien, die Ukrainer und die Türken im deutschsprachigen Raum, weil sie eben auch Deutsch sprechen. Will heissen, wir haben in diesem Geschäft enorm viele mit einem Migrationshintergrund, die in Deutschland, Österreich oder der Schweiz aufgewachsen sind oder zumindest Deutsch gelernt haben, und sich später dann wieder ins Heimatland abgesetzt haben. Und es wäre ein Leichtes, auch hier eine Rasterfahndung mit vorhandenen Daten zu setzen, sofern man es wirklich angehen will. Wenn der datenhungrige Staat ja etwas beherrscht, ist es die Verwaltung von personenbezogenen Daten, nicht wahr?

Die Maschen sind unterchiedlich: Mal geben Sie sich als Microsoft aus, und dass etwas nicht in Ordnung sei mit Ihrem Lizenz-Code für Windows 10, rufen das Opfer auch mit gespooften VoIP-Nummern an, schicken diesen dann ein Remote Access Link um die Angelegenheit durch ihren Support Mitarbeiter zu überprüfen.

Falls das Opfer schon vorher auf den Leim gegangen ist, und etwas herunter geladen hat, das im Hintergrund ein Bash Script laufen liess, und einen Reverse Tunnel zum Angreifer aufgebaut hat, dann können die sich gut und gerne zwei bis fünf Monate Zeit nehmen, um die Zielperson zu beobachten, deren Fotos und Dateien zu durchstöbern, bis sie etwas finden, was das Opfer erpressbar macht.

Dann stellt sich für die betroffene Organisation und die Strafverfolgungsbehörden oft die Frage: Was ist effizienter? Zu zahlen und wieder arbeiten zu können? Für die Strafverfolgungsbehörden ist es oft ein Katz- und Maus-Spiel, das enorm ressourcenintensiv ist. Nicht selten, aber nicht in der Breite, geht es auch um die Beschaffung von geistigem Eigentum oder Informationen für einen Wettbewerbsvorteil, wo ein Mitbewerber jemanden damit beauftragt. Oftmals kriegen diese Firmen das gar nicht mit, und denken, es ginge nur um Lösegeld. Für Laien ist der reale Datenabfluss oftmals kaum nachzuvollziehen, weil die Erpressungen allenfalls auf einem Bild, der Chat-Nachricht einer Geliebten oder mit der Verschlüsselung der ganzen Daten einhergeht.

Bei staatlichen Akteuren sieht das Ganze anders aus. Vom Lahmlegen kritischer Infrastrukturen, Informationsbeschaffung, nicht selten auch auf Unternehmen angelegt, um die Verwundbarkeit des politischen Gegners auszuloten, Schaden anzurichten oder eben auch geistiges Eigentum oder anstehende Patentierungen vorgängig abzusaugen. Dies hat man zu Zeiten des Fax schon mit dem Echolon gemacht. Siemens kennt das leidige Spiel mit den Amerikanern sehr gut. Und das geht natürlich in die Kosten, wenn zig Millionen in Forschung und Entwicklung einer Lösung oder eines Geräts gesteckt wird, und das amerikanische Patentamt einen Fax 8 Stunden früher verarbeitet kriegt, als man es in Bonn damals auf die Reihe bekam. Daran hat sich heute nicht viel geändert. Im Gegenteil, viele lagen gegen teueres Geld Ihre wertvollen Daten in die Cloud der Amerikaner.

Fatale Fehlentscheide und ihre Kosten

Leider ist es im D-A-CH Raum nicht viel anders als global. Viele kleine bis mittlere Betriebe haben – wenn es hoch kommt – eine Firewall. Wenn überhaupt vorhanden, dann aus Budgetgründen ohne Intrusion Prevention oder TDA/EDR Lösungen. Oft hört man: Ich hab eh alles in der Cloud. Es sind dann solche Aussagen, die jemanden wie mich, den Kopf doppelt schütteln lassen. Und die Folgen mit ihren Kosten sind fatal, wenn es einen erwischt. Und es erwischt einen meistens aus der Cloud von

Office365 oder anderen amerikanischen Dienstanbietern. Denn dort werden nur die rudimentären Core Services betrieben, die keinen umfassenden Schutz bieten und im Prinzip vor gar nichts schützen. Der Schutz muss lokal im Office und auf den Endgeräten erfolgen. Das scheinen viele Inhaber von kleineren bis mittleren Betrieben im Jahr 2024 noch immer nicht kapiert zu haben.

Die Summe der bezahlten Lösegeld-Forderungen alleine in der Schweiz überstieg im 2023 erstmalig CHF 125 Millionen. Die Folgekosten, für den Arbeitsausfall, Anwalt, Strafverfolgungsbehörden und Wiederherstellung der Produktivität sind nicht eingerechnet. Im ganzen EU-Bereich beziffert man es an der Milliardengrenze, wobei der Graubereich von nicht gemeldeten Vorfällen, aus Scham, Ehrgefühl etc. nicht einbezogen ist. Die Kantonspolizei Zürich schätzt die Dunkelziffer nicht gemeldeter Vorfälle auf ein Vielfaches ein.

Das sind hübsche Summen, welche jährlich an einen kleinen Teil von krimimellen Hacker-Banden gehen, die sich damit ein Luxusleben, nicht selten auf den Seychellen oder den Caymaninseln gönnen.

Wenn Sie, als Leser, das nächste mal auf den Seychellen ihren Urlaub verbringen, und ein Mann oder Frau im Liegestuhl oder an der Bar mit einem Notebook sehen, machen Sie den Anschein, als würden Sie die Person beobachten. Mit grosser Wahrscheinlichkeit wird diese nach ein paar Minuten nervös und macht sich auf die Socken …

Natürlich arbeiten die Behörden wenn immer möglich auch international zusammen, aber oftmals, sind ihnen nicht nur die Hände gebunden, weil gewisse Länder nicht in allen Treaties / Länderübergreifenden Vereinbarungen mitmachen. Eine im Ausland verdächtige Person hat auch mehr Rechte für Rechtsauskunft, was und in welchem Umfang gegen Ihn ermitelt wird, und kann sich so nicht selten aus einer möglichen Anklage entziehen...

Hintergründe und Lösungsansätze

Es gibt viele Wege, die nach Rom führen. Betrachtet man die Tatsache, dass die grossen Cloudanbieter wie Microsoft Azure/Office365 und AWS bis heute zu den grössten Viren- und Malware-Schleudern gehören, neben der Tatsache, dass sie nebenbei all Ihre Dateien indexieren und auswerten, und damit auch die Geschäftsgeheimnisse, Geistiges Eigentum, vor allem aber, wer wann mit wem Kontakt hatte. Die Lösungen der Anbieter lassen dies seit 2009 auch in Echtzeit Spider Diagrammen mit den Bubbles der Interkonnektionen darstellen.

Das haben sich in der Ukraine-Krise die amerikanischen Dienst-Anbieterinnen wie Microsoft Office 365 und Google Business (#GAFAM) mit der von der Standford University verwalteten «OFAC» Liste zunutze gemacht, und innert Kürze mehre zehntausende Unternehmen in Europa ausser Gefecht gesetzt, deren Inhaber privat komplett ruiniert, sofern die Organisation aus Europa heraus, früher legitim, Geschäfte mit russischen Firmen gemacht haben. Kurzum, Microsoft und Google haben in ihren Diensten nach Rechnungen, Dokumenten generell, sowie Kontaktverbindungen ihrer eigenen Kunden gesucht, und dies nicht mal manuell, sondern via API an die OFAC Liste übermittelt.

Die Konsequenzen für diese Firmen, die teils als Zulieferer für andere Firmen tätig waren, teilweise nie selber ein Business mit russischen Firmen gemacht haben: Kündigung seitens Google oder Microsoft, mit einem kurzen Zeitfenster, Gigabytes an Daten zu transferieren, gefolgt von Bankkonten-Kündigungen, allen voran die Deutsche Bank und die UBS AG. Die Medien: Sie schweigen.

Soviel zu Ihrer Privatsphäre bei den amerikanischen Cloud-Anbieterinnen: Zero. Das betrifft natürlich auch die SchülerInnen und StudentInnen, die an Ihren Instituten auf Office365 arbeiten müssen. Nicht mal die Schul-Aufsätze und die Gedanken der SchülerInnen sind mehr frei, sondern werden mindestens zum Training der amerikanischen AIs offiziell genutzt.

Bedenkt man, dass es keine Veränderungen in den letzten 30 Jahren hinsichtlich der Anfälligkeit von Betriebssystemen gegeben hat, wäre es da vielleicht auch mal am Unternehmenschef, den Hebel anzusetzen. Microsoft Windows, deren Core Architektur auch mit Windows 11 immer noch mehrheitlich aus Technologie von 1978 mit .DLL besteht, einst gegründet von einem selbsternannten Philantropen, dem die Computer-Viren so gut gefallen haben, dass er sich auch bei Anti-Virus-Lösungen beteiligt hat, und sich später sich auch mit Viren für den Menschen ausgiebig beschäftigte, ist mitunter der Marktleader im Public Sector, einigen Industriezweigen und dank seiner globalen Verbreitung, die Ursache Nr. 1 im Bereich der Malware- und Viren-Verbreitung.

Und wenn man Windows wirklich sicher und seine Privatsphäre schützen will, muss man es auch im Jahre 2025 mit diversen Tweaks neu installieren, und zwar via AtlasOS (https://github.com/Atlas-OS/Atlas) und in der heutigen Zeit, wo SysAdmin und CTOs lieber Verantwortung an Cloud Provider abschieben, anstelle selber in die Hosen zu steigen, leider eine rare Seltenheit.

Was man immer häufiger im KMU-Umfeld sieht, ist Apples macOS und nicht selten, weil die iOS-Erfahrung über die Jahre halt auch überzeugt hat. Aber stark im Kommen sind auch immer mehr reine Linux-Umgebungen. Und im Linux-Bereich ist enorm viel für den normalen Anwender passiert in den letzten sieben Jahren. Immer mehr Anwender stellen fest, dass mit Linux OS auch ein Xerox oder Ricoh MFC via Bonjur/mDNS innert Sekunden sauber konfiguriert werden kann, dass auch das Lieschen Müller vom Linux die Broschüren falzen und heften kann. In einer Zeit, wo in den besten Linux App Stores eine Million Apps stehen, und man mehrheitlich mit browserbasierten Cloud-Lösungen arbeitet, ist das durchaus eine Entdeckung wert. Und es senkt die IT-Kosten markant.

In Cyber-Security gezielt zu investieren, ist auf lange Sicht nicht nur lohnenswert, es macht sich bezahlt. Und es führt auch zu einem entspannteren Klima am Arbeitsplatz. Schon öfters habe ich bei Kunden den Chef brüllen gehört. «Nicht auf den Anhang klicken!» Alle zittern. Aber in diesem Fall wäre es durchaus okay gewesen.

Fazit

Abschliessend möchte ich hier keine Firmen oder Software-Lösungen bewerben, wo man dieses oder jenes bekommt, was man mindestens als Schutz, gerade in der Windows-Welt, haben müsste, weil ich persönlich das gerne auch immer individuell pro Organisation analysiere. Ich möchte aber auch anfügen, das sich viele im DevOps- Bereich zum Teil auch ordentlich Kacke in die Dockers holen, daher kommt bei unserem Team auch nur ein ganzheitlicher Ansatz in Frage, welcher die Cloud Infrastruktur – wo auch immer – vollumfänglich mit einbezieht.

Aber die KMU-Inhaber, insbesondere im D-A-CH Raum, müssen sich lansgam einen Ruck geben, und sich entsprechend korrekt, auf ihre Bedürfnisse und Besonderheiten, einrichten. Das gilt auch für macOS-Anwender.

Wir beraten KMUs gerne persönlich, denn es trifft nicht nur Büro- oder Treuhand- Firmen. Nicht selten auch eine Schreinerei mit einem CNC-Park. Und wenn da noch ein ungeschütztes NAS rumliegt, mit den CAD oder GEO Daten, dann «Guet Nacht am Sechsi». 20 Mitarbeiter für ein bis zwei Wochen nach Hause schicken kann tödlich sein. Und was wir Fortune 500 Organisationen anbieten, passt auch für den Mittelstand, bedarfsgerecht und bezahlbar. Und vor allem, wir arbeiten nicht mit «Top Verkäufern» und einer Chart wo man sieht, wer am meisten Lizenzen oder Plugins oder Module verkauft hat, wie es bei vielen Anbietern der Fall ist. Der Kunde zahlt das, wo er seine Prioritäten sinnvoll setzen möchte.

Zum Schluss noch eine Antwort zu einer viel gestellten Wahrnehmungsfrage, welche durch die Snowden- und Wikileaks-Enthüllungen durchaus berechtigt ist:

Gibt es denn heute noch sichere Cloud-Lösungen oder Datenströme, die vor dem Einblick Dritter wirklich geschützt sind?

Ja, die gibt es. Und wie so oft im Leben, muss man das Gute nicht in der Ferne suchen. Es gibt einige Schweizer Anbieter. Wer hierzu mehr erfahren möchte, darf gerne unseren Newsletter abonnieren, welcher ca. vier bis sechs Mal jährlich erscheint.

Falls Sie die Thematik interessiert, ob Schweizer Service Provider Anbieter generell sauber sind, empfehlen wir die Publikation des VBS hier (2x80 Seiten), welche Sie gerne mit Popcorn und Chips wie einen kleinen Krimi geniessen dürfen:

Vorkommnisse im Ressort Cyber des Nachrichtendienstes des Bundes Teil 1

Vorkommnisse im Ressort Cyber des Nachrichtendienstes des Bundes Teil 2

Natürlich sagt Otto Normalverbraucher gerne: Ach, ich hab doch nichts zu verbergen. Ausser Ihre Geschäftsgeheimnisse, Ihre Kontakte, die zu Ihrem nachhaltigen Erfolg führen und diesen auch garantieren. Genau da setzen die amerikanischen Cloud-Anbieter an. Kann sein, dass nächsten Monat eine amerikanische Firma eine Zweigstelle in Ihrem Ort eröffnet und in Ihrem Industrie- Zeig Ihre Kunden aktiv angeht. Mit Spezial-Angeboten. Die Chinesen machen es nicht anders. Doch die sagen sich obendrein:

«Wenn die Amerikaner Europa absaugen und wettbewerbsunfähig machen, dann kann auch jeder direkt zu den Fabrikpreisen bei uns bestellen. Zu Lasten der langjährigen Vertriebsfirmen und schlussendlich hinsichtlich Service-Qualität für den Endkunden.»

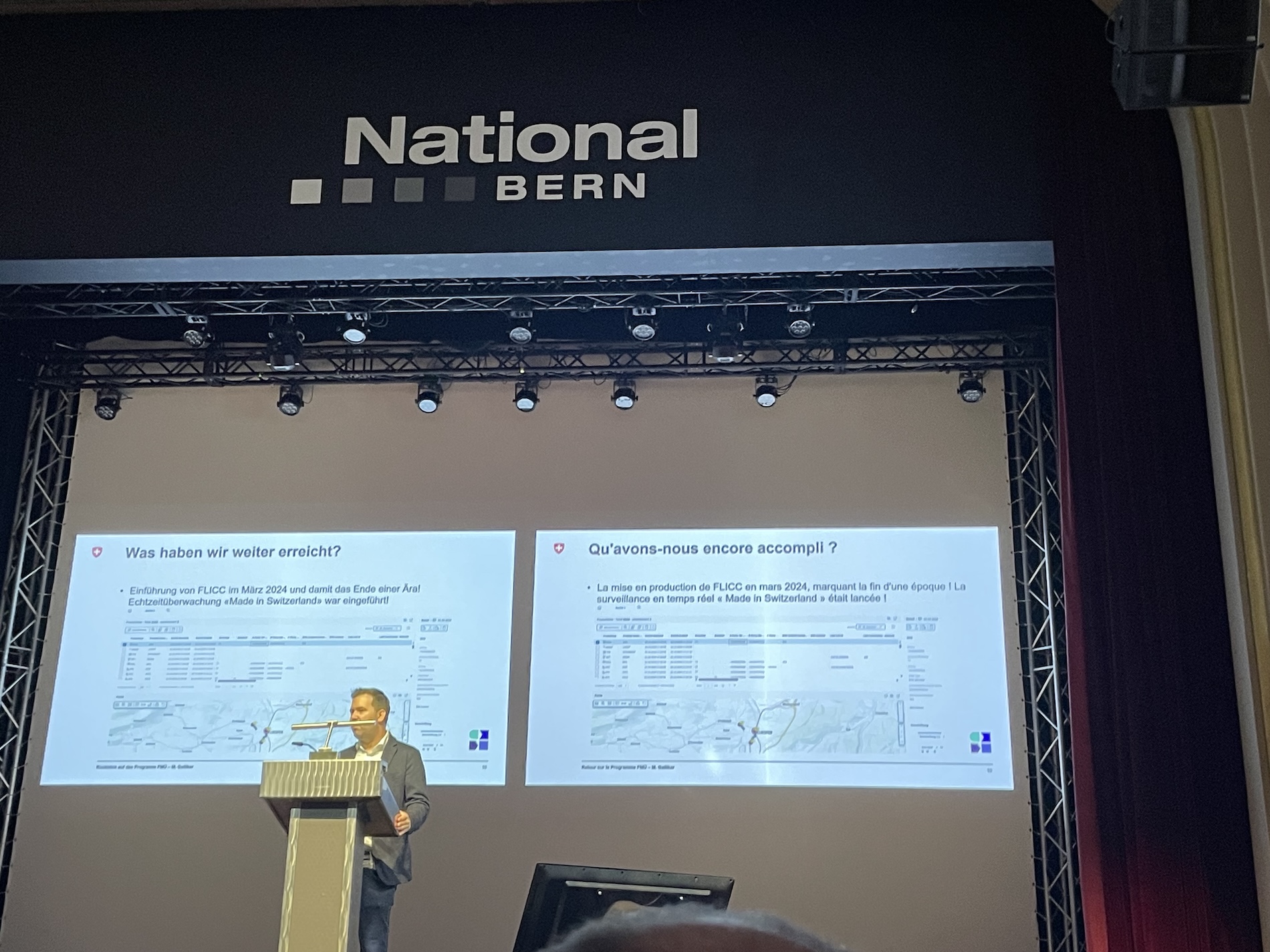

Im Bereich der legalen Echtzeit-Überwachung, infolge einer Straftat oder Verwicklung in kriminelle Handlungen ist die Schweiz, seit der Einführung des neuen FMÜ Tool weltweit führend, und viele andere Länder sind enorm über die Möglichkeiten beeindruckt.

Leider ist ist die Schweiz auch in der illegalen Echtzeit-Überwachung und Vorratsdatenspeicherung seit 2020/2021 ebenso dem Rest der Welt um Längen voraus, aber das würde den Rahmen dieses Artikel sprengen